אז אני באמת בחוב מאד גדול לא כתבתי כאן הרבה מאד זמן ויש הרבה מה לכסות.

עוד באוקטובר כתבתי לכם על חצי המרתון הראשון שלי ומאז כבר רצתי עוד כמה כולל את חצי המרתון "הרשמי" הראשון שלי במסגרת מרתון תל אביב. היה קשה ונתפסו לי שרירים ברגליים אז פספסתי את זמן המטרה שלי אבל עדיין עשיתי שיא אישי אז יצאתי די מרוצה מהסיפור. מה שכן, מאז מרתון תל אביב אני קצת במשבר פדלאי ולא מאד מצליח לקום מהספה לריצות כמו שיצאתי קודם, אני בימים אלו מנסה להתעורר מחדש, אעדכן.

באותו פוסט כתבתי לכם גם על התוכנית לטוס לכנס הטכני הפנימי שלנו באוסטין ועל השאיפה לנסוע במונית האוטונמית של Waymo אז היה כיף גדול באוסטין, הברביקיו פשוט משוגע ואפילו יצא לנו לצאת מחוץ לעיר לראות רודיאו אבל מסתבר בווימו חסומות למי שאינו תושב ארצות הברית אז לא יצא לי לבדוק את הפלא הזה.

מאז שחזרתי מאוסטין הייתי שקוע עד צוואר ב POC מאד גדול ומורכב ונזכרתי בפוסט הזה שכתבתי בזמנו על תכנון נכון של POC ואחר כך את הפוסט הזה על איך נראה POC שמשתבש עוד משלב הטיסה אל ה POC.

הPOC הנוכחי עסק כולו בפתרון הענן שלנו, NC2, על גבי תשתיות המחשוב של AWS. היה מאד מעניין לחפור לעומק ולראות שמרבית האתגרים היו בדיוק אבל בדיוק בדיוק אותם אתגרים כמו בבית בתשתיות מחשוב On_prem, תקשורת בין צוותים, תכנון ותיאום ציפיות, פתיחת פורטים ואיך לא איך לא המון ענייני DNS.

בהקשר הזה של NC2 זה מאד כיף לחלוק שבשבוע שעבר הוכרזה רשמית גם תמיכה על גבי תשתיות GCP ועכשיו יש לנו סידרה מלאה עבור שלושת ספקיות הענן הגדולות. אפשר למצוא כאן את ההכרזה הרשמית מצד גוגל וכאן את ההכרזה הרשמית מהצד שלנו בנוטניקס.

בפוסט האחרון כתבתי קצת על חידושים לא ממש חדשים והבטחתי להמשיך עם זה אז רציתי לדבר על מנגנון האישורים להגנה מפני מחיקת סנפשוטים. כמובן שמנגנון האישורים יכול לחול על דברים נוספים אבל זה כנראה המקום הכי נפוץ. כלל הסנפשוטים שלנו הם מסוג immutable כלומר את תוכן הסנפשוט לא ניתן למחוק או לשנות אבל אם יש לנו הרשאות מתאימות אנחנויכולים למחוק את הסנפשוט עצמו וכאן בא המנגנון להגן עלינו. אנחנו יכולים לקבוע מנגנון אישורים כזה שפעולה של מחיקת סנפשוטים תצטרך אישור של יותר ממנהל אחד ככה שגם אם יש תוקף מיומן ברשת שהשיג לעצמו הרשאות גבוהות הוא לא יכול לפעול לבד.

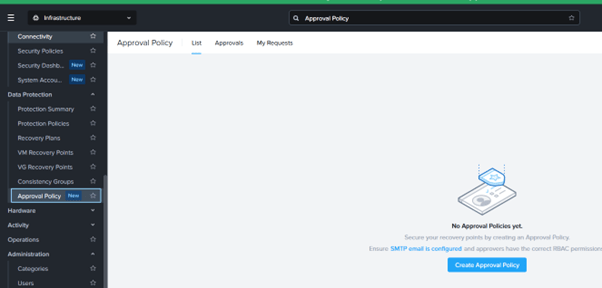

אז צריך כמובן לאפשר את מנוע ניהול ה Policy:

אחרי שאפשרנו את מנוע הניהול אפשר לייצר מדיניות אישורים

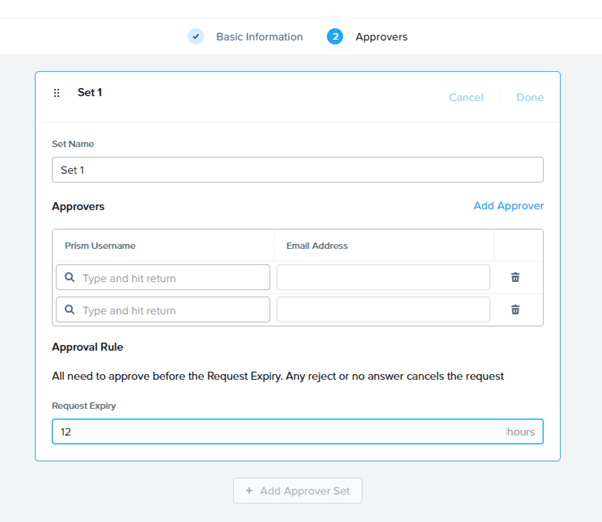

אפשר לייצר יותר ממאשר אחד ואפשר לייצר יותר מסט מאשרים אחד:

במסגרת המדיניות קובעים גם תוקף לבקשה ומרגע שנוצרה בקשה למחיקה של סנפשוט שחלה עליו מדיניות האישורים שלנו מתחיל מונה זמן לרוץ במסגרתו כל המאשרים שלנו צריכים לאשר את הפעולה.

מי שרוצה לראות את האפשורת הזו בפעולה, מוזמן לגשת לסרטון הזה שמדגים גם את היכולת להעביר את בקשת האישור באמצעות מייל, פיצ'ר מאד נחמד!

אז זהו להפעם.

בברכת בשורות טובות,

שישובו כל החטופים והחטופות במהרה אמן וכל החיילים והחיילות בריאים ושלמים!

שלכם כרגיל,

ניר מליק