אז האמת היא שאני מחכה כבר כמה זמן לכתוב את הפוסט הזה, הוא לא מאד ארוך אבל גיליתי שלא כולם מכירים את זה וחשבתי שכדי להזכיר.

מי שעובד עם שירותי קבצים בטח מכיר את זה שבאופן כללי NFS יותר סלחן לאירוע high availability. בעבר לפחות זה היה מאד נכון, אם עבדנו מול שירות קבצים מרובה בקרים כמו מערכת אחסון מודרנית, ה session שלנו היה פתוח מול אחד הבקרים ובמקרה של כשל הבקר, NFS היה מגיב טוב מהר וחלק יותר ועובר לעבוד מול הבקר השני במערכת ואילו SMB, בטח ובטח אחיו הזקן CIFS, היה מתנתק והיה צורך ליצור סשן חדש מול הבקר השני, אירוע שיכול היה לקחת דקות ארוכות במקרה הטוב או חיבור ידני מחדש במקרה הרע.

אז למי שלא מכיר, היו שני עדכונים בפרוטוקול SMB עצמו שמאד עוזרים בנושאים האלו. כשאר יצא SMB2 יצאה גם תמיכה ב Durable Handles מה שאיפשר העברה חלקה יותר של הסשן במקרה של תחזוקה יזומה והקל על כולנו את נושא השדרוגים. הקליינט יודע פשוט להקים את הסשן מחדש באופן אוטומטי בתום time out קבוע מראש.

השדרוג השני הרלוונטי יצא עם SMB3 שכלל Transparent Failover שידוע גם בשם Continuous Availability שבעצם מאפשר את אותו הדבר גם במקרה של כשל בלתי מתוכנן. אם נפל בקר או שרת הקליינט מתחבר אוטומטי לבקר או השרת החבר בקלסטר והשירות נמשך.

התמיכה ב Durable Handles אוטומטית בשירותי הקבצים של Nutanix אבל את Continuous Availability צריך להפעיל ברמת ה Share. כמובן שצריך גם שהקליינט או האפליקציה יתמכו וידברו בגרסת הפרוטוקול המתאים ואם אתם עובדים על מעבדה שמוגדר בה שרת קבצים יחיד האופציה לא תהיה זמינה להפעלה ואין טעם לפנות להנדסה בשאלות כמו אנשים אחרים שאתה מכירים שיש להם בלוג.

החידוש השני שאני רוצה לספר לכם עליו, גם הוא לא מאד מאד חדש אבל גם אותו לא כולם מכירים, הוא file base WORM או Write Once Read Many, היכולת להכיל מנגנון נעילה להגנה על קבצים מפני שינוי או מחיקה.

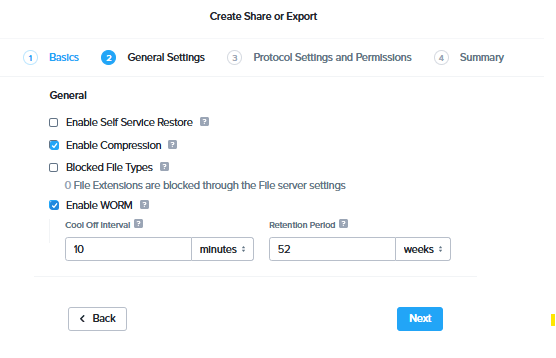

לקוחות רבים, בעיקר לקוחות פיננסים שעובדים מול הרגולטורים האמריקאים אבל לא רק, מכירים את דרישות SEC17 (כן כן אני יודע SEC17a-4(F)), להוכיח יכולת להגנה על מידע פיננסי למשך פרק זמן קבוע אז זו אחת הדרכים ליישם הגנה כזו. אנחנו מגדירים ברמת ה share שאנחנו רוצים שקבצים ינעלו מפני שינוי או מחיקה למשך פרק הזמן המתאים ושימו לב שאנחנו יכולים גם להגדיר משך "צינון" כלומר שהנעילה תתחיל רק אחרי פרק זמן שחלף בלי שנגעו בקובץ ככה לא ננעל קובץ שעדיין יוצרים אותו כמו הפוסט הזה שלקח לי שלושה ימים לכתוב.

את מנגנון ה WORM ניתן להפעיל בשתי רמות כמו שמקובל בתעשיה. ברמת enterprise מוגדרים במערכת אדמינים שמותר להם למחוק גם קבצים מוגנים, רמה רלווטית בעיקר לארגונים בהם הרגולציה שהכתיבה את שימור המידע היא פנימית. ברמת Compliance אין אדמינים שיכולים למחוק את המידע, הוא ננעל בפני כולם.

אגב אם תשימו לב בצילום המסך תראו גם את היכולת למנוע יצירה של קבצים עם סיומות מסויימות ב share.

הזקנים ביננו זוכרים את התקופה בה כולם ניסו למנוע שמירה של קבצי MP3 במערכות האחסון הארגונים וכאלו, היום השימוש העיקרי הוא מניעה של יצירת קבצים זדוניים, אבל העקרון הוא אותו עקרון, חוסמים יצירה של סיומת קובץ מוכרת ויצרנו מנגנון חינמי וחסר כל overhead להגנה מפני כל מני מריעים בישין. כמובן שזו הגנה רק מפני מתקפות מוכרות אבל הי, זה חינם ומובנה, לא תיקחו?

בפעם הבאה נמשיך עם חידושים לא חדשים נראה לי, היה לי כיף ובכלל לא כתבתי מינואר אז אני חייב לכם הרבה עדכונים ותוכן.

בברכת בשורות טובות,

שישובו כל החטופים והחטופות במהרה אמן וכל החיילים והחיילות בריאים ושלמים!

שלכם כרגיל,

ניר מליק