Speak Easy

אני בדרך לפרנקפורט לדבר בכנס Storage transformation של IDC ושומע את הפרק האחרון של The Geek Whisperers. לא ידעתי שיש כזה דבר אבל הם מדברים הפעם על איך אפשר להפוך ל Keynote Speaker, מוזר אבל מסתבר שיש עיסוק כזה וממש אפשר לבנות את זה כחלק מהקריירה, להיות נואם באירועים או דובר באירועים ולא סתם דובר אלא דובר מרכזי, הדובר של כנס או אירוע. מוזר. בכל אופן הפרק הזה פוגע מאד קרוב למטרה מבחינתי כי זו פעם ראשונה שאני טס במיוחד לחו"ל כדי לדבר באירוע. זה אירוע קטן מבחינת כמו האנשים אבל זו פעם ראשונה אז זה מרגיש לי גדול ואני די לחוץ, השקעתי לא מעט שעות השבוע כדי להתכונן לאירוע הזה ועל זה אני רוצה לדבר אתכם הפעם.

החלק הרלוונטי עבורי ועבורכם קוראי הנאמנים הוא החלק שבו הם מדברים על העובדה שכמו כל משימה אחרת בעבודה, להציג בכנס או לנאום נאום זו יכולת שאפשר ללמוד. נכון, לא כולם יהפכו לג'ד בארטלט (מרטין שין האגדי!) אבל מדובר במיומנות נרכשת אז גם אם לא הייתם במגמת תיאטרון בתיכון אתם עדיין יכולים לעמוד מול קהל ולדבר ולהעביר מסר משכנע.

הדבר הראשון אולי שצריך לזכור זה שהקהל מולכם באירוע לא בא לתיאטרון ולא מצפה לראות את חנה רובינא. אם אתם קוראים את הבלוג שלי אז אני מרשה לעצמי להניח שמדובר באירוע טכנולוגי, אולי כנס לקוחות שהחברה שאתם עובדים בה מארגנת או אולי הדרכה לעובדים בחברה, קולגות שלכם. אם זה אכן הדבר, אז קחו אויר ותזכרו, הם מצפים לשמוע מכם הסבר ברור ומובנה על מוצר, פתרון או גישה טכנולוגית, אף אחד לא יצא מהמצגת שלכם ויגיד לעצמו שהרומיאו שלכם לא אמין.

דבר נוסף שצריך לדעת זה שלהציג בכנס או להעביר הדרכה זו משימה שאפשר וצריך לחלק לחלקים ולספק מענה לכל החלקים, מה הכוונה? להכין מצגת power point זה רק חלק אחד ממה שצריך לעשות כדי להעביר את המצגת ומי שחושב שמצגת יפה עם איורים ואנימציות זה מספיק טועה טעות חמורה. מאד חשוב גם להתאמן על העברת המצגת, כמה פעמים לבד ואם אפשר אז עדיף גם פעם-פעמיים מול קהל אוהד. כדאי מאד גם לברר מי הקהל ולתפור את המצגת למידותיו. אם אתם מציגים מול אנשי מכירות, מהר מאד צריך להגיע ל"איך מוכרים את זה" "למי מוכרים את זה" או "אז למה למכור את זה". אם אתם מציגים מול אנשים טכניים אז מהר מאד צריך להגיע ל"אז מה עושים עם זה" "למה כדאי לי להשתמש בזה" או "למה זה יותר טוב ממה שכבר יש לי".

בתחילת הדרך לפחות, רובכם תציגו מול קהל ישראלי. רוב הסיכויים גם שתציגו מול קהל די אוהד, למה אני חושב ככה? כי אנחנו מדינה קטנה אז סביר להניח שהקהל שמולכם הוא לקוחות של החברה שלכם שלפחות את חלקם כבר פגשתם בהזדמנות זו או אחרת ושהם בעצמם מחבבים את האנשים בחברה שלכם כי אחרת הם לא היו באים, רק מיעוט מהם בא נטו בגלל סקרנות טכנולוגית. הם באו גם בגלל קשרים אישיים עם האנשים בחברה שלכם וגם כי בא להם לאכול ארוחת בוקר טובה ולקרוא לזה יום עבודה. תנצלו את העובדה הזו לטובתכם, זו הזדמנות אדירה לבסס שלעצמכם שם של מקצוען, תבואו מתורגלים ומאומנים, תספרו משהו מעניין או משהו פחות מעניין אבל בדרך קצת יותר מעניינת, תוסיפו דוגמאות ואנקדוטות שיהיה קל לזכור ולקשר לסיפור שאתם רוצים לספר ואם אתם יכולים גם להגיד משהו אישי, אז מה טוב.

VeeamOn 2017

אני די מקנא בכל מי שהשתתף באירוע כי, ניו-אורלינס! לא הייתי שם מעולם אבל כל מה שאני יודע על העיר גורם לי לחשוב שזו אחת הערים היותר מגניבות לכנס טכנולוגי גדול.

במסגרת האירוע הוכרזה גרסא 10 של Veeam Backup and replication ואני רוצה להתמקד בכמה דברים שנראים לי חשובים יותר מהאחרים.

ראשית, בשעה טובה, הוכרזה תמיכה בגיבוי שרתים פיזיים וחשוב מכך לדעתי, תמיכה בגיבוי סביבות NAS. לדעתי זה מה שהיה חסר כדי להפוך את Veeam משחקן נישה, גם אם נישה גדולה, לשחקן מרכזי באולם ה Enterprise. אשמח לשמוע מה דעתכם כאן אבל לדעתי יש פחות ופחות לקוחות שמסכימים להשתמש ביותר מפתרון גיבוי אחד בארגון, יש פחות ופחות סבלנות להריץ כלי אחד לגיבוי NAS, כלי אחר לגיבוי מכונות וירטואליות וכו'. בניגוד לקמפיין הדי מכוער של CommVault השבוע שבינתיים נראה לי שנמחק, הרבה מאד לקוחות Enterprise היו שמחים מאד להשתמש ב Veeam ונמנעו רק בגלל החובה להחזיק יותר מפתרון אחד.

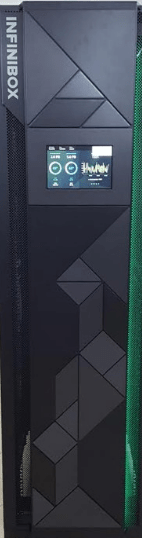

Universal Storage Integration API – הרחבה של היכולת של שותפים טכנולוגיים להתממשק אל פתרון ה Veeam ולהרחיב את יכולות הגנת המידע – בגרסא זו נוספה גם אופציה מובנית לניהול משימות הגנה על המידע של IBM SVC, IBM Storewiz , Lenovo V series storage ושלנו, Infinidat!

יכולת ה CDP החדשה מעניינת אותי מאד אבל אני תוהה כמה לקוחות באמת ישתמשו בה. תמיד חשבתי שזו תכונה שקיימת יותר במסמכי RFP מאשר בשטח כי בדרך כלל מי שצריך RPO נמוך צריך גם RTO נמוך ונראה לי שהרבה יותר פשוט להשיג את שניהם ביחד עם רפליקציה מבוססת מערך האחסון ולא כלי חיצוני.

Sandbox – (קיים מגרסא 9.5 אבל נראה לי חשוב אז אני מזכיר כאן) יכולת מובנית להשתמש לנהל באופן מרכזי הקמה של סביבות שלמות תוך סנפשוטים וליצור תרחיש מוגדר מראש של איזה סנפשוטים \, אילו מכונות וירטואליות, לאיזה virtual switch צריך לחבר אותם, באיזה סדר להעלות אותם ולמחוק את כל הסביבה הזו בסיום התהליך וככה לספק סביבת בדיקות או סביבת פיתוח שלמה בלחיצת כפתור. השילוב של יכולת זו עם היכולת של מערכת infinibox לספק 100,000 סנפשוטים בלי שום השפעה על הביצועים מאפשר המון גמישות לארגון

בתמונה מימין חברי מייקל קייד ומשמאל ממשק הניהול של מערכת ה InfiniBox:

NetApp ONTAP 9.2

בתחילת החודש הוכרזה גרסא 9.2 של מערכת ההפעלה ONTAP. שני החידושים העיקריים הם FabricPools שהתייחסתי אליהם בעבר כשיכולת זו הוכרזה לראשונה ב NetApp Insight האחרון ו Aggregate Level Dedup שהוא לדעתי שינוי מאד מהותי בעולם ה NetApp FAS. מדובר כאן במהפכה כי למרות שמבחינת יחידות לוגיות גם SVM וגם FlexGroups כללו משאבים מתוך יותר מאשר Aggr יחיד, הרי שכלל פעילות ה MetaData בוצעה ברמת ה Volume. עכשיו לראשונה למיטב ידיעתי גם פעילות MetaData חוצה את גבולות ה Volume אל רמת ה Aggr. בטווח המיידי זה אומר שלקוחות FAS יקבלו יחסי Dedup הרבה יותר טובים מבעבר אבל לטווח הארוך…אני כבר לא חבר ב A-Team שלהם ולכן לא יודע לספר מה התוכניות שלהם לטווח ארוך אבל אני בטוח שזה רק צעד ראשון לקראת שבירת מסגרת ה Aggr שמלווה אותם המון שנים, בעבר זו היתה יכולת חדשנית שהתגברה על הרבה מאד אתגרים טכנולוגיים אבל היום זו מסגרת מגבילה שיוצרת אתגרים מיותרים בעצמה.

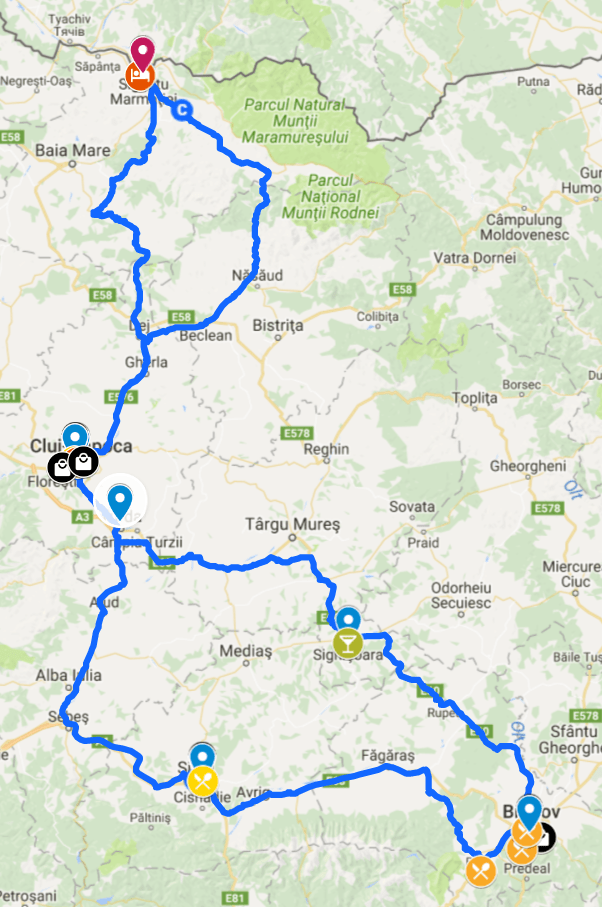

קבב, ערפדים ושורשים

בחודש שעבר נסעתי עם ההורים שלי ואחותי הקטנה לטיול שורשים ברומניה וליתר דיוק בחבל טרנסילבניה. ביקרנו בכבר הולדתו של אבי, סיגט, בעיר הולדת של אימי, קלוז' ונסענו גם לביקור בערים סיגישוארה, ברשוב וסיביו.

סיימתי את הטיול בתחושה שרומניה היא יעד טיולים לא ממוצא על ידי מרבית הישראלים (פרט אולי למהמרים או חוגגי מסיבות רווקים). המדינה יפה, קלה לטיול, זולה ומספקת מגוון מאד גדול של אטרקציות.

שווה במיוחד לציין את מכרה המלח של טורדה ליד העיר קלוז'. המכרה הענק ננטש ב1932 והיום הוא אתר תיירות מיוחד ומעניין, מתחת לאדמה בחללים הענקיים שנותרו לאחר החפירה, נבנה פארק שעשועים תת קרקעי שכולל גלגל ענק, אגם לשיט סירות, מגרש מיני גולף ואמפיתאטרון להופעות, מעבר לעניין ההנדסי בביקור באתר כזה, נותרת התחושה של סצנה מסרט מדע בדיוני בו האנושות עברה לחיות מתחת לאדמה לאחר שואה אקולוגית או משהו כזה.

העיר קלוז' עצמה היא עיר יפה ותוססת והבילוי במדרחוב מזכיר ערי בירה מגניבות אחרות באירופה.

סיגט היא עיירה קטנה ולא מעניינת במיוחד אלא אם אתם, כמוני, בנים של מי שנולד שם ורוצים לראות במו עינייכם איפה התרחשו סיפרוי הילדות שלהם ששמעתם כל כך הרבה פעמים. יש שני דברים ששוים שם ביקור גם אם אין לכם שורשים שם, האחד הוא שוק האיכרים הכי אוטנטי שראיתי בחיים ובניגוד להרבה מקומות בעולם ששוק האיכרים הוא רק שם, כאן באמת באים איכרים ואיכרות מכל האיזור ומביאים למכירה את מה שיש להם, גם אם זה רק גלגל יחיד של גבינה או שתי שקיות בצלצלים. האוכל טעים והחוויה מאד מיוחדת. הדבר השני הוא הקבב הכי טעים ברומניה בלי שום תחרות, במסעדת המלון Grădina Morii מגישים את הקבב הכי טעים ברומניה ואחד הטעימים שאכלתי בחיי, ואכלתי בחיי הרבה קבבים טובים, זה מלון מאד איכותי ומאד יפה במיקום מצויין למי שרוצה לצאת לסיור רגלי או רכיבת אופניים בטבע וכמו כל שאר הדברים ברומניה, מאד מאד זול.

ממליץ לכולם לקחת את המשפחה ומי שרוצה יותר פרטים מוזמן לפנות ישירות אלי.

כמו תמיד אני מחכה להערות וההארות שלכם אז,

שלכם,

ניר מליק

פורטל ה App Store כולל קישור ישיר להורדה של אפליקציות נפוצות וניתן להתאים את התצוגה על פי הרשאות המשתמשים כולל גם היכולת לבצע התאמה מראש של האפליקציה לטמפלט ארגוני. כמובן שניתן להוסיף ל App Store גם אפליקציות שאינן מובנות בו מראש או אפליקציות פנים ארגוניות.

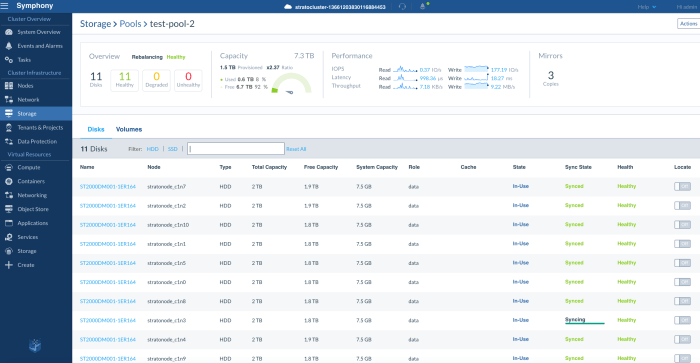

פורטל ה App Store כולל קישור ישיר להורדה של אפליקציות נפוצות וניתן להתאים את התצוגה על פי הרשאות המשתמשים כולל גם היכולת לבצע התאמה מראש של האפליקציה לטמפלט ארגוני. כמובן שניתן להוסיף ל App Store גם אפליקציות שאינן מובנות בו מראש או אפליקציות פנים ארגוניות. הפתרון כולל באופן מובנה יכולות software defined storage על מנת לאפשר את היישום שלו על פני כל פתרון אחסון כולל דיסקים מובנים בשרתים עצמם (בהתאם לטרנד של HCI) וכמות נכבדת של ממשקי API לניצול יכולות מערכות אחסון רבות כמו למשל ניהול יכולות ה Array Snap shot או יכולות רפליקציה מבוססות מערכת האחסון.

הפתרון כולל באופן מובנה יכולות software defined storage על מנת לאפשר את היישום שלו על פני כל פתרון אחסון כולל דיסקים מובנים בשרתים עצמם (בהתאם לטרנד של HCI) וכמות נכבדת של ממשקי API לניצול יכולות מערכות אחסון רבות כמו למשל ניהול יכולות ה Array Snap shot או יכולות רפליקציה מבוססות מערכת האחסון.